非武装地帯(ひぶそうちたい、DMZ、DeMilitarized Zone)とは、コンピュータネットワークにおいて、外部ネットワークと内部ネットワークの中間に設けられるネットワークのことである。それぞれのネットワーク間の通信を適宜制限しつつ、DMZには、メールサーバ、ウェブサーバ、DNSコンテンツサーバ、Proxyサーバなど、インターネット等の外部ネットワークと接続する必要があるサーバ等を接続することにより、内部ネットワーク(プライベートネットワーク)のセキュリティを保護しつつ、外部と接続することを目的とする。

軍事用語の「非武装地帯」から転用された用語であり、バリアセグメントなどとも呼ばれる。英語では、Data Management Zone, Demarcation Zone または Perimeter Network とも呼ぶ。

概要

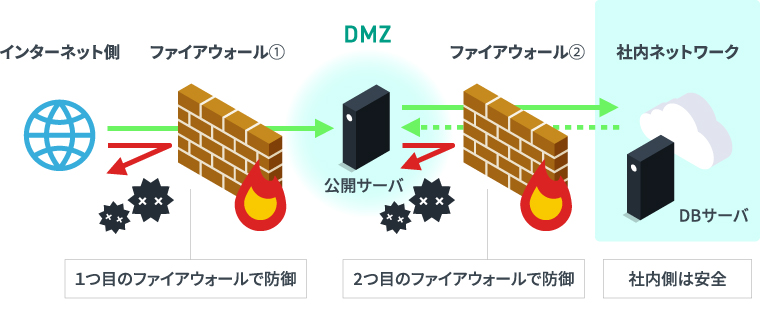

DMZの特徴は、内部ネットワークと外部ネットワークからDMZに接続することは許容しながらも、DMZからは外部ネットワークだけに接続を許容している点にある。すなわち、DMZ内のホストからは、内部ネットワークに接続することができない。DMZは、侵入者がDMZのホストに侵入した場合にも、内部ネットワークを保護しながら、DMZのホストが外部ネットワークに対してサービスを供給することを可能にする。その一方で、その侵入者による外部ネットワークから内部ネットワークへの接続の試みに対し、DMZは侵入者にとっての袋小路として機能する。

主な構成

多段ファイアウォール型

多段ファイアウォール型DMZでは、ネットワークの内側と外側の間に2つ以上のファイアウォールを設け、2つのファイアウォールの間にDMZを配置する。

この方式では、外部ネットワークからDMZ、DMZから内部ネットワークの間にそれぞれファイアウォールが設置されているため、段階的に通信を制限することができる。ネットワークの内側と外側の間に1つのファイアウォールを設け、2つのファイアウォールの間にDMZを配置する。

シングルファイアウォール型

シングルファイアウォール型DMZでは、基本的な構成では1台のファイアウォールに、内部用、DMZ用、外部用の3ポートを用意し、ネットワークの内側と外側、DMZと外側とを1つのファイアウォールを経由するように配置する。

この方式では、用意するファイアウォールが1台でよいため、コスト的に有利である。しかし、ネットワークの外側と内側とが直接(DMZを経由せず)通信するため、多段式に比べてセキュリティが低下する場合がある。一方、ファイアウォールが分散せず集中管理できることによって多段式に比べてセキュリティが向上する場合がある。

また、その構成の形状から、「3つ足ファイアウォール」とも呼ばれる。

その他

家庭用ルーター(ブロードバンドルーター等という俗称で呼ばれている、光回線終端装置等に接続するルーター)の、ポートフォワーディング機能の一種について、例えばNECのAtermなどが「DMZホスト機能」などと呼んでいる。前述のシングルファイアウォール型の構成においてDMZに置かれるようなホストに相当するものを、一般的なファイヤーウォール機能を持つルータの機能として仮想的に設定できる、というものである。ルータでのポートフォワーディングによって、この機能で指定した内側にあるノードが、あたかも外部から見えるアドレスにあるかのごとく外部からは見える(事実上全てのポートを開放している)ようになる。

本来のシングルファイアウォール型のDMZでは、DMZはネットワーク的に別セグメントになるのが基本であるのに対し、この機能では単に、LAN内のあるノードが仮想的にDMZにあるようにみなされる、というものなので、セキュリティ的には本来のDMZの目的である隔離などは実現されない。

脚注

関連項目

- Bastion host

- ファイアウォール

参考文献

- 河西宏之、北見憲一、坪井利憲『情報ネットワークの仕組みを考える』(初版)昭晃堂、2004年2月25日。ISBN 4-7856-3144-9。